Wie Plugins & Themes zum Einfallstor für Hacker werden

WordPress ist das mit Abstand am häufigsten genutzte Content-Management-System der Welt. Deutlich über 40 Prozent aller Webseiten weltweit basieren auf WordPress. Die Beliebtheit ist Segen und Fluch zugleich. Denn Hacker machen sich diese ebenfalls zunutze und attackieren WordPress-Installationen in großem Umfang.

Die riesige Installationsbasis macht es sehr wahrscheinlich, dass sich eine bekannte oder unbekannte WordPress Sicherheitslücke auf vielen Webseiten ausnutzen lässt. Die Angriffsfläche von WordPress vergrößert sich durch die flexiblen Erweiterungs- und Designmöglichkeiten mit den unzähligen verfügbaren Plugins und Themes. Dazu kommt, dass sich Plugins und Themes grundsätzlich aus beliebigen Quellen installieren lassen.

Mittlerweile stellen Sicherheitslücken in Plugins und Themes das Haupteinfallstor für Angreifer und Malware-Kampagnen dar. Fast täglich werden neue Sicherheitslücken bekannt, die so schnell wie möglich geschlossen werden müssen.

Im folgenden Blogbeitrag erfährst du, wie WordPress Sicherheitslücken entstehen, was Zero-Day-Sicherheitslücken sind und wie du deine WordPress-Installation aktiv vor dem Ausnutzen von Sicherheitslücken schützt.

Inhaltsverzeichnis

1. Was sind WordPress Sicherheitslücken und wie entstehen sie?

WordPress-Sicherheitslücken sind Schwachstellen oder Fehler in der WordPress-Software, die es Angreifern ermöglichen, unbefugten Zugriff auf deine Webseite zu erlangen oder diese zu manipulieren.

Diese Lücken können in verschiedenen Bereichen von WordPress auftreten, einschließlich der Kernsoftware, Plugins, Themes oder der Serverumgebung. Wenn diese Schwachstellen ausgenutzt werden, können sie zu ernsthaften Sicherheitsproblemen führen, wie z. B. Datenverlust, Seitenmanipulation oder sogar vollständigem Hacken der Webseite.

Solche Lücken ermöglichen z. B.:

Zugriff auf die Datenbank

Einschleusen von Schadcode

Änderung oder Löschung von Inhalten

Auslesen sensibler Benutzerdaten

Was sind Zero-Day-Sicherheitslücken?

Im Zusammenhang mit WordPress Sicherheitslücken ist immer wieder von sogenannten Zero-Day-Sicherheitslücken die Rede. Eine Zero-Day-Sicherheitslücke ist eine bisher unentdeckte und dem Entwickler der Software nicht bekannte Sicherheitslücke.

Für diese Sicherheitslücke existiert noch kein Sicherheitsupdate. Angreifer, die solche Sicherheitslücken entdecken, können sie bis zur Veröffentlichung und Installation eines Updates für ihre Zwecke missbrauchen. Unter Umständen erlangen sie volle Kontrolle über eine WordPress-Installation oder stehlen sensible Daten, ohne dass der Administrator das verhindern kann.

Oft werden spezielle Zero-Day-Exploits entwickelt, mit denen sich die Schwachstelle automatisiert bei vielen WordPress-Installationen gleichzeitig ausnutzen lässt. Zero-Day-Sicherheitslücken stellen ein hohes Risiko dar. Die Entwickler sind bemüht, solche Lücken nach dem Bekanntwerden so schnell wie möglich zu schließen.

Im Prinzip hat der Entwickler dafür aber nur null Tage Zeit. Daher auch der Name Zero-Day-Sicherheitslücke.

Mit jedem Plugin oder Theme installierst du externen Quellcode, der tief ins System eingreift:

Plugins können Funktionen registrieren, auf Datenbankinhalte zugreifen, Formulare bereitstellen, Uploads ermöglichen – das alles sind mögliche Einfallstore, wenn der Code nicht sauber geschrieben und hinterlegt ist.

Themes greifen ebenfalls auf wichtige Systemfunktionen zu und enthalten oft eigene Skripte oder sogar eigene Frameworks.

Besonders kritisch sind kostenlose Plugins/Themes aus inoffiziellen Quellen – hier wird oft Schadcode eingebaut (z. B. Backdoors, Spam-Links, Malware) – Achte daher unbedingt auf seriöse Quellen, wie das WordPress Repository oder bekannte Anbieter.

Typische Ursachen für WordPress Sicherheitslücken

Eine WordPress-Sicherheitslücke entsteht, wenn Schwachstellen im System oder in den verwendeten Komponenten wie Themes, Plugins, Server-Konfigurationen oder der WordPress-Installation selbst vorhanden sind. Diese Schwachstellen können von Angreifern ausgenutzt werden, um Zugriff auf eine Webseite zu erlangen, Daten zu stehlen oder deite Seite zu manipulieren.

Da WordPress ein Open-Source-System ist und jeder daran mitarbeiten kann, können Fehler in Tools oder sogar dem Code immer mal wieder auftauchen. Am häufigsten betroffen sind:

Schlechte oder fehlende Sicherheitsprüfung bei der Plugin-/Theme-Entwicklung

Veraltete Versionen, die bekannte Lücken enthalten

Zu viele oder schlecht gewartete Plugins

- Fehlende Updates auf Seiten der Nutzer

Unsichere Programmierung (z. B. direktes Auslesen von

$_GEToder$_POSTohne Prüfung)

Veraltete WordPress Core Versionen

WordPress veröffentlicht regelmäßig neue Core Updates, die nicht nur neue Funktionen hinzufügen, sondern insbesondere auch Sicherheitslücken schließen. Wenn deine Webseite nicht regelmäßig aktualisiert wird, bleibt sie anfällig für Angriffe, die oft gezielt auf diese Schwachstellen, wie z.Bsp. ältere WordPress Versionen abzielen.

👉🏻 Bleibe immer auf dem neuesten Stand und informiere dich regelmäßig über aktuelle WordPress Versionen, wie z. Bsp.: Das verschobene WordPress 6.9 Update | WordPress 6.8 – die aktuelle WordPress Version

Veraltete Plugins und Themes

Auch Plugins und Themes benötigen regelmäßige Updates, da sie ebenfalls Sicherheitslücken aufweisen können. Viele Angreifer suchen gezielt nach Schwachstellen in populären Plugins und Themes, die nicht – oder nicht schnell genug – gepatcht wurden.

Fehlende Benutzerrollen und -rechte

Ein schlecht oder nur halbherzig konfiguriertes Benutzerrechtssystem kann es einem Angreifer ermöglichen und vor allem einfach machen, unerlaubt administrative Rechte zu erlangen. Wenn beispielsweise auch „untrusted“ Nutzer als Administratoren Zugriff haben, kann dies eine Sicherheitslücke darstellen.

Achte daher darauf, nicht zu viele Adminrechte zu vergeben und deine Admin-Nutzer nicht als solchen zu benennen. Das macht es Angreifern schon mal schwerer, zu deinen zentralen Benutzeraccounts zu gelangen.

👥 Hier findest du detaillierte Informationen zur richtigen Verteilung von Benutzerrollen.

Schwache Passwörter

Der Klassiker unter den Eintrittstoren für Hackern – ein schwaches Passwort. Schwache Passwörter, die leicht erraten werden können, stellen eine der einfachsten Methoden für Angreifer dar, in ein WordPress-Dashboard oder die Datenbank einer Seite einzudringen.

Dies gilt auch für einfache Standard-Passwörter, die häufig nach der Installation verwendet werden: Passwort123, Admin345 oder der Name des Haustieres sind keine sicheren Passwörter.

Wir können nur immer wieder auf die hohe Relevanz von regelmäßigen Updates und Backups deiner Seite hinweisen.

„Kein Backup, kein Mitleid!“

Menschliche Fehler

Eine fehlende, regelmäßige Wartung der Systeme oder Tools sowie fehlerhafte Implementierungen von Entwicklern bieten einfache Schwachstellen für Hacker. Fehler können immer passieren – im schlechtesten Fall aber leider auch kritische Sicherheitslücken auslösen, wenn sie nicht schnellstmöglich behoben werden.

Mit der Veröffentlichung der Major Releases von WordPress werden regelmäßig Bugs und kleinere Fehler im WordPress Core gefunden – diese werden schnellstmöglich nach Release behoben.

Wir empfehlen daher immer ein oder zwei Wochen nach Release, mit der Installation der neuesten WordPress Version zu warten. So stellst du sicher, dass du gleich die bereits fehlerfreie Version auf deiner Webseite installierst.

Wie erkenne ich Sicherheitslücken auf meiner Webseite?

Werden bei WordPress Sicherheitslücken entdeckt, werden sie zeitnah veröffentlicht. Sicherheitslücken können sich auf deiner Webseite ganz unterschiedlich bemerkbar machen – im schlimmsten Fall durch einen Hacker-Angriff. Aber nicht immer fallen Sicherheitslücken wirklich auf – solltest du allerdings mitbekommen, dass es bekannte Schwachstellen in Tools gibt, die du integriert hast, solltest du zügig ein Update deiner Webseite machen.

Anzeichen dafür können sein:

- Ungewöhnliche Aktivitäten , wie zum Beispiel neue Benutzer, nicht initiierte Veränderungen, ungewöhnliche Traffic-Spitzen, Fehlermeldungen oder Weiterleitungen auf Phishing Seiten.

- Veränderte oder eingefügte Dateien , ob neue Dateien oder unbekannte Ordner auf deinem Server sowie schadhafte Code Snippets (z. B. „base64_encode“ oder „eval()“).

- Extrem langsame Ladezeiten , die du dir nicht erklären kannst und plötzlich auftreten können auf Malware oder Spam-Verteilung hinweisen.

- SEO-Probleme und Spam , vor allem wenn Google deine Seite als gehackt markiert, Warnungen über Sicherheitsprobleme meldet oder du unbekannte Verlinkungen auf deiner Webseite findest.

- Zugriffsprobleme , wenn du nicht mehr auf dein Dashboard oder Backend zugreifen kannst, falsche Login-Versuche oder sogar beim Einloggen blockiert wirst.

Zahlen und Fakten zur Sicherheit von WordPress

Aktuelle Studien belegen eine Verschlechterung der digitalen Sicherheitslage in Deutschland. Das zeigt ein sinkender Sicherheitsindex von 60, 2 Punkten (2024) auf 55,7 (2025).

Grund dafür sind zunehmende Sicherheitsvorfälle. Da WordPress mit einem gesamten Markanteil von über 43 % der CMS das meistgenutzte Tool für Webseiten ist, ist ein Cyber-Angriff auf WordPress Webseiten leider häufig der Fall.

Trotz faktisch sinkender Zahlen zur Sicherheit im Internet, steigt das allgemeine Sicherheitsgefühl der Nutzer um mehr als 10 % seit 2014 (2024 fühlten sich 26,9 % sicher und 42 % eher sicher im Internet).

Quellen: ARIX Research 2025 | ARIX Research 2024 | W3Techs |

- PageSpeed Score

- Core Web Vitals

- Parameter mit Erläuterung

Nach dem Absenden erhältst du das Ergebnis direkt per E-Mail.

Mit dem Absenden dieses Formulars stimmst du unseren Datenschutzbestimmungen zu.

2. Typische Sicherheitslücken von WordPress im Detail

Du kannst nicht alle Sicherheitslücken bei WordPress kennen – vor allem, weil immer mal wieder neue Arten davon auftauchen. Es schadet aber nicht zu wissen, welche Sicherheitslücken am häufigsten ein Problem darstellen und mit welchem Teil deiner Webseite (WordPress Core, Plugins, Theme) sie verbunden sind.

Wir schlüsseln das hier einmal für dich auf – gerne abspeichern, dann kannst du immer wieder darauf zugreifen.

Alleine im vergangenen Jahr 2024 wurden 68 % mehr Sicherheitslücken bei WordPress als im Vorjahr gemeldet.

Davon seien allerdings ca. 35 % immer noch nicht behoben. Dabei handelt es sich fast immer um Sicherheitslücken bei Plugins: 37 % der betroffenen Plugins haben weniger als 1000 aktive Installationen haben und 58 % der betroffenen Plugins weniger als 10000 Installationen.

Insgesamt wurden 7,4 % der gemeldeten Sicherheitslücken als hochriskant eingestuft – das zeichnet einen Anstieg von 149 % zum Vorjahr (2023) entspricht

Quelle: 2024 WordPress Security Report

1. SQL-Injection

Was passiert eigentlich?

Angreifer schleusen über Formularfelder oder URLs manipulierte SQL-Befehle ein, um Datenbankinhalte auszulesen, zu manipulieren oder zu löschen.

📍Tritt auf bei:

Meist in Plugins, seltener in Themes, sehr selten im Core

❌ Ursache:

Unsicherer Code – direkte Übergabe von Benutzereingaben an SQL-Befehle ohne Sanitizing ($wpdb->query($_GET['id']))

Beispiel:

Ein Kontaktformular speichert Eingaben direkt in der Datenbank ohne Prüfung → Angreifer kann eigene SQL-Befehle einschleusen.

2. Cross-Site Scripting (XSS)

Was passiert eigentlich?

Angreifer schleusen schädliches JavaScript ein, das im Browser anderer Nutzer ausgeführt wird – z. B. zum Datendiebstahl, Session-Hijacking oder Umleitung.

📍Tritt auf bei:

Häufig in Plugins und Themes, gelegentlich auch im Core (z. B. Kommentar-Funktion)

❌ Ursache:

Benutzer-Eingaben werden ohne esc_html() , esc_attr() o. Ä. direkt im Frontend oder Backend ausgegeben.

Beispiel:

Ein Plugin zeigt Besucherkommentare oder benutzerdefinierte Felder direkt an – ein Angreifer schreibt <script>alert('Hacked')</script> in ein Feld.

3. Cross-Site Request Forgery (CSRF)

Was passiert eigentlich?

Angreifer nutzen die Sitzung eines eingeloggten Admins, um versteckte Aktionen im Hintergrund auszulösen – z. B. Plugin deaktivieren, Nutzer löschen.

📍Tritt auf bei:

Fast ausschließlich in Plugins oder schlecht programmierten Theme-Optionen

❌ Ursache:

Fehlender oder fehlerhafter Einsatz von nonce -Prüfungen in Formularen oder URLs

Beispiel:

Ein Plugin erlaubt das Löschen von Beiträgen über einen GET-Link – ohne Abfrage eines Nonce-Tokens → Angreifer trickst Admin zur Ausführung.

4. Remote Code Execution (RCE)

Was passiert eigentlich?

Angreifer schleusen Code in die Webseite ein und führen ihn direkt auf dem Server aus – schlimmste Form der Kompromittierung.

📍Tritt auf bei:

Schlecht gesicherten Plugins, gelegentlich in Themes, extrem selten im Core.

❌ Ursache:

Eingaben oder Uploads werden nicht validiert und anschließend über eval(), include() o. Ä. verarbeitet.

Beispiel:

Ein Datei-Uploader erlaubt .php-Dateien → Angreifer lädt ein eigenes Script hoch und ruft es über die URL auf.

5. Unsichere Datei-Uploads

Was passiert eigentlich?

Angreifer können gefährliche Dateien hochladen (z. B. PHP, .htaccess, .exe), um Code auszuführen, Inhalte zu manipulieren oder Zugriff zu erlangen.

📍Tritt auf bei:

Plugins (Kontaktformulare, Galerien), seltener in Themes.

❌ Ursache:

Fehlende Prüfung auf Dateityp, MIME-Type, Dateiname, Pfad.

Ein Galerie-Plugin prüft nur die Dateiendung .jpg , aber nicht den tatsächlichen Inhalt → Angreifer lädt „bild.jpg.php“.

6. Backdoors und Malware in Themes

Was passiert eigentlich?

Im Code eines Themes (meist kostenlose oder raubkopierte) sind absichtlich Funktionen versteckt, die z. B. Zugriff von außen ermöglichen.

📍Tritt auf bei:

Themes aus inoffiziellen Quellen (z. B. „nulled“ Premium-Themes).

❌ Ursache:

Böswillig eingebauter Code, oft verschleiert mit base64_decode , eval, gzuncompress etc.

Beispiel:

In der functions.php steckt eine Funktion, die Angreifern erlaubt, beliebigen Code auf der Seite auszuführen – ohne dass du es bemerkst.

Die Verteilung der Sicherheitslücken bei WordPress bleibt durchaus interessant, dabei bilden über 96 % aller neuen WordPress‑Schwachstellen Plugins, Themes ca. 3 % und der WordPress Core nur etwa 0,2 %.

Vergleich – Unterschiede in den Sicherheitslücken von Core, Plugin und Theme

| Aspekt | WordPress Core | Plugins | Themes |

|---|---|---|---|

| Herkunft des Codes | Offiziell, von der WordPress Foundation gepflegt | Drittanbieter, große Qualitätsunterschiede | Drittanbieter oder individuell entwickelt |

| Verbreitung von Lücken | Selten, da streng geprüft | Sehr häufig – Hauptquelle für Hacks | Weniger häufig, aber oft mit hohem Risiko |

| Update-Frequenz | Regelmäßig, mit Sicherheits-Patches | Unterschiedlich – von täglich bis gar nicht | Sehr unterschiedlich, oft selten aktualisiert |

| Typische Schwachstellen | In seltenen Fällen XSS, REST-API-Lücken | XSS, SQL-Injection, RCE, CSRF, fehlende Rechteprüfungen | Unsichere Template-Dateien, offene Datei-Uploads, Backdoors |

| Sicherheitsstandard | Hoch – Peer-Review, automatisierte Tests | Stark schwankend – je nach Entwickler | Meist niedriger, Fokus liegt oft auf Optik statt Sicherheit |

| Pflegeaufwand | Gering – wird zentral gewartet | Hoch – du musst regelmäßig prüfen und aktualisieren | Hoch – v. a. bei Custom-Themes wichtig |

| Risiko bei veralteter Version | Mittel – wird oft schnell gepatcht | Hoch – bekannte Lücken werden schnell ausgenutzt | Hoch – v. a. bei kostenlosen Themes aus unseriösen Quellen |

| Verantwortung | WordPress-Team | Du als Betreiber (Auswahl & Pflege) | Du als Betreiber (Auswahl & ggf. Entwicklung) |

3. Tipps zum Schutz vor WordPress Sicherheitslücken

Updates und WordPress Wartung regelmäßig durchführen

Als WordPress Nutzer solltest du immer darauf achten, dass deine genutzte WordPress Version eine aktuelle Version ist. Oft enthalten diese aktuelle Fehlerbehebungen und schließen Sicherheitslücken. Gleichermaßen verhält es sich auch bei Plugins und Themes.

Zentrale Updates solltest du daher regelmäßig selbst durchführen oder von Experten fachgerecht umsetzen lassen. Das kann dir dabei helfen, auftretende Fehler durch Updates direkt beheben zu lassen, ohne dass du dich selbst mit der Fehlersuche quälen musst.

Mehr Informationen zum Thema richtige WordPress Wartung kannst du hier nachlesen.

👉🏻 Warum die richtige WordPress Wartung so wichtig für deine Webseite ist.

Backups und Wiederherstellung

Kein Backup – kein Mitleid.

Dieser Ansatz ist leider die Realität, denn wir können nur immer wieder sagen: bitte macht tägliche Backups eurer Webseite.

Im Ernstfall eines Cyber-Angriffs auf eure Webseite, ist es wichtig, eure Daten mit wenigen Klicks wiederherstellen zu können – sonst kann der Schaden immens werden. Wenn du dir nicht sicher bist, wann, ob oder in welchem Zeitraum Backups deiner Seite gemacht werden, fragt gerne bei deinem Hoster nach – diese werden dort meist automatisch und auf täglicher Basis durchgeführt. Wir machen beispielsweise täglich automatisierte Backups aller Webseiten.

Sicherheits-Plugins verwenden

Um Sicherheitslücken oder Hacker-Angriffe bestmöglich zu vermeiden, empfiehlt sich die Installation bzw. die Verwendung von Sicherheits-Tools. Bei WordPress gibt es einige sehr gute Sicherheits-Plugins, die du bedenkenlos einsetzen kannst.

Dazu zählen zum Beispiel Plugins, wie

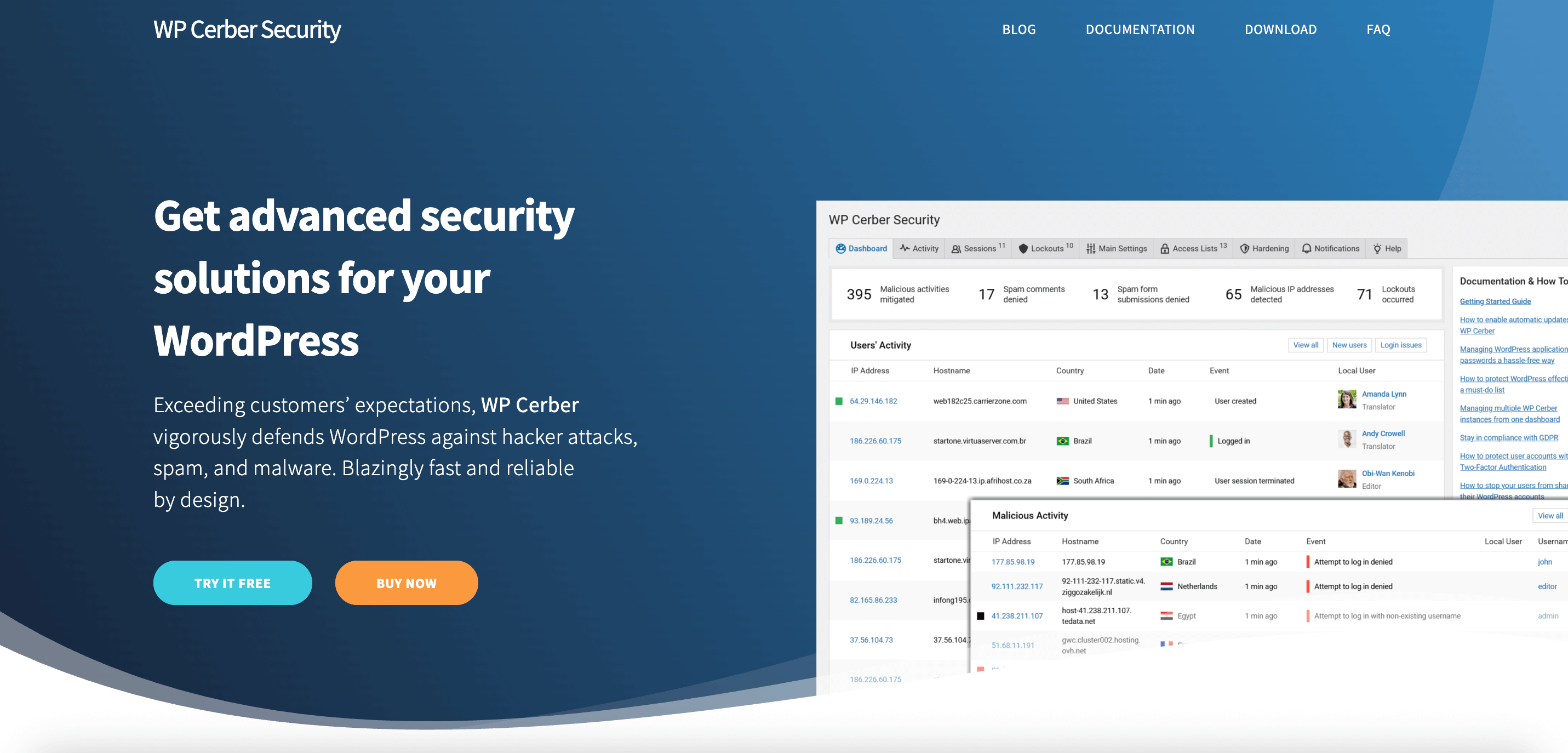

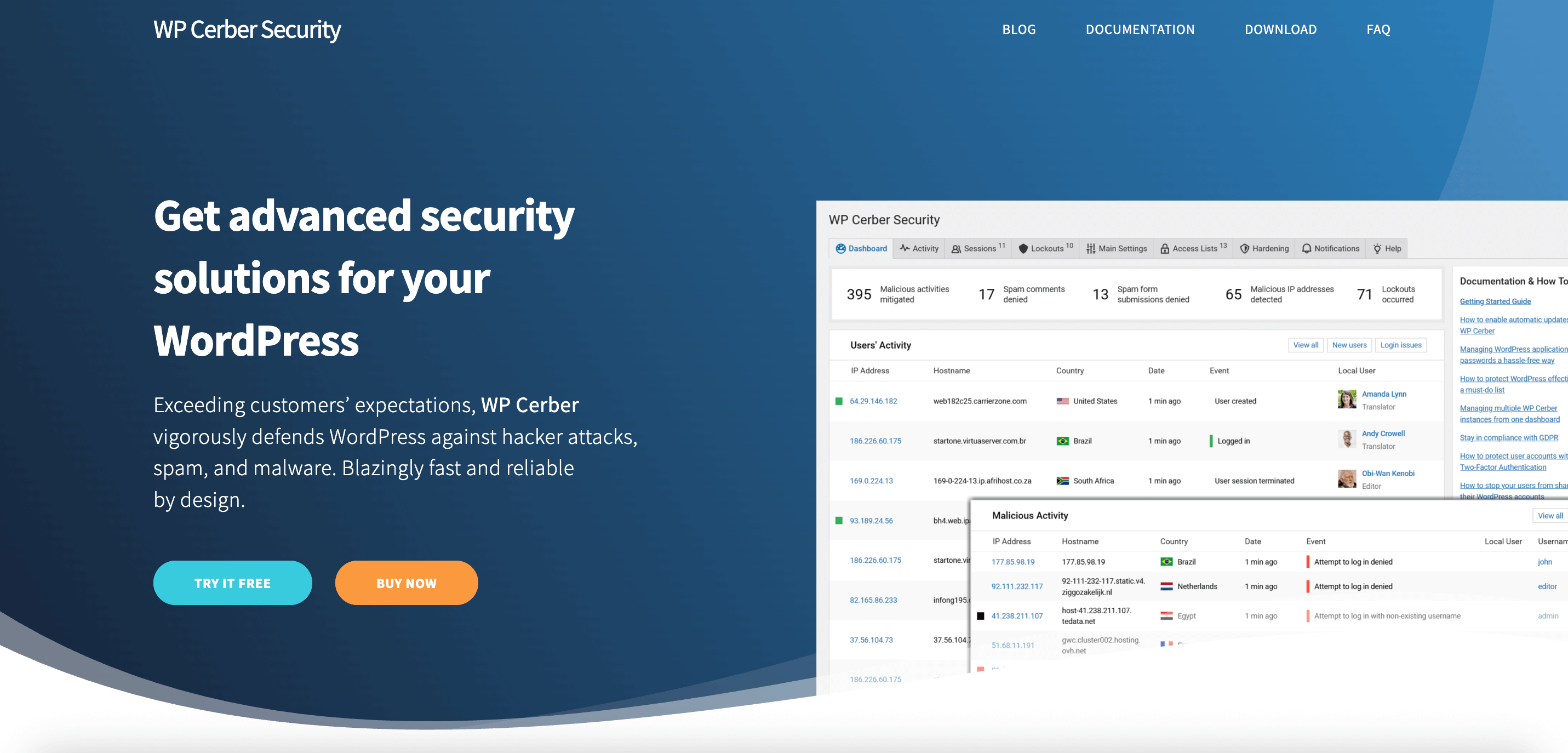

- WP Cerber – WP Cerber ist ein WordPress-Sicherheits-Plugin mit integriertem Firewall-System, Malware-Scanner und Anti-Spam-Funktionen – viele Nutzer loben besonders die kostenlose Grundversion, die bereits umfangreiche Schutzmaßnahmen bietet.

- Wordfence – Bietet eine starke Firewall und Malware-Scanner, der den Traffic in Echtzeit analysiert. Besonders gut für Seiten mit viel Besucherverkehr und externen Angriffen.

- SolidWP (ehemals iThemes Security) – Konzentriert sich auf die Härtung von WordPress, z. B. durch Login-Schutz, Zwei-Faktor-Authentifizierung und Dateisystem-Überwachung.

Plugins und Themes nur aus vertrauenswürdigen Quellen installieren

Da bei Plugins und Themes die Häufigkeit von Sicherheitslücken am höchsten ist, solltest du au vertrauenswürdige Quellen wie das WordPress-Repository, den Anbieter direkt oder zum Beispiel Theme Forest achten.

Der Umgang von WordPress in Bezug auf Sicherheit von Plugins und Themes

Bevor Plugins oder Themes im WordPress veröffentlicht werden, werden sie grundsätzlich auf Sicherheitslücken und standardisierte Sicherheitsaspekte geprüft. Sind Updates verfügbar, informiert dich dein WordPress-Backend. Werden Schwachstellen über einen gewissen Zeitraum nicht geschlossen, entfernt das WordPress-Team das Plugin oder Theme aus dem Repository.

Anders sieht das bei Plugins und Themes aus anderen Quellen aus. Hier gibt es in der Regel keine unabhängigen Kontrollen.

Bei renommierten und regelmäßig gepflegten Plugins mit einer bestimmten Installationsbasis ist die Wahrscheinlichkeit groß, dass bekannte Sicherheitslücken schnell geschlossen werden. Zudem ist es unter Umständen sinnvoll, auf kommerzielle Plugins und Themes zu setzen. Hier sorgt der Hersteller schon aus kommerziellem Interesse für Sicherheitsupdates und entsprechenden Support.

Nicht genutzte Plugins und Themes löschen

Oft werden Plugins oder Themes installiert, ausprobiert und anschließend nicht mehr genutzt. Anstatt das ungenutzte Tool in deiner WordPress Installation liegenzulassen, solltest du das Plugin deinstallieren und löschen. Ungenutzte Plugins bieten leider einen einfachen Zugang für Hacker, da sie meistens keine Updates mehr enthalten.

Zwei-Faktor-Authentifizierung

Die Zwei-Faktor-Authentifizierung (2FA) fügt eine zusätzliche Sicherheitsebene in deinen WordPress Login Prozess hinzu. Dabei werden beim Login neben deinem Passwort meist auch ein Zahlen-Code abgefragt, also eine zwei separate Authentifizierung. Diese werden meist über SMS oder E-Mail-Adressen verschickt. Das hilft dabei, Login-Versuche von unautorisierten Dritten zu verhindern, da diese keinen Zugriff auf dein Smartphone oder private Mails haben.

Bei einigen Sicherheits-Plugins wie Wordfence ist die 2FA standardisiert integriert.

Tools & Plugins zur Überprüfung von Sicherheitslücken bei WordPress

Wie bereits kurz angesprochen, sind die richtigen Sicherheits-Tools für das Auftreten von Sicherheitslücken und für den Schutz vor Hacker-Angriffen besonders wichtig für deine Webseite. Die richtigen Schutzmaßnahmen proaktiv und präventiv umzusetzen, kann dir viel Ärger sparen.

WP Cerber

WP Cerber ist ein vollumfängliches Sicherheitsplugin für WordPress, das Schutz vor vielen Arten von Cyber-Attacken, wie Brute-Force-Angriffen, Malware und Spam bietet. Es überwacht Logins und blockiert verdächtige IP-Adressen, um unbefugten Zugriff zu verhindern.

Funktionen

Anti-Spam, 2FA (Zwei-Faktor-Authentifizierung), Schutz vor DDoS

Überwachung des Login-Versuchs, Schutz der Login-Seite

Sicherheitshärtung und vollständiger Malware-Schutz

✅ Vorteile

Schutz vor Brute-Force-Angriffen und Malware

Erweiterte Login-Überwachung

Benutzerfreundliche Konfiguration

❌ Nachteile

Eingeschränkte Funktionen in der kostenlosen Version

Kann die Ladegeschwindigkeit auf schwächeren Servern beeinträchtigen

Alle Details zu WP Cerber kannst du auch hier nochmal nachlesen:

Wordfence

Wordfence ist eines der bekanntesten und beliebtesten Security Plugins für WordPress – mit mehr als 5 Millionen aktiven Installationen. Es bietet eine Firewall, Malware-Scan und Echtzeitüberwachung, um Bedrohungen zu erkennen und zu blockieren.

Funktionen

Echtzeit-Malware-Scans und Firewall-Schutz

Blockieren von IP-Adressen und Ländern

Sicherheitsüberwachung und Benachrichtigungen

✅ Vorteile

Sehr umfassend, inklusive Firewall und Malware-Scanner

Regelmäßige Sicherheitsupdates und Berichte

Umfassende Dokumentation und Community

❌ Nachteile

Die kostenlose Version bietet nur grundlegende Funktionen

Kann bei intensiver Nutzung serverintensiv sein

Preis: Kostenlos bei WordPress und ab 149 $ pro Jahr .

SolidWP

SolidWP ist ein leichtgewichtiges Sicherheits-Plugin, das den Schutz vor Brute-Force-Angriffen und Malware erleichtert. Es bietet benutzerfreundliche Sicherheitsoptionen und sorgt dafür, dass deine Seite sicher bleibt, ohne die Leistung zu beeinträchtigen. SolidWP gehört zu den durchaus beliebten Optionen bei WordPress und verzeichnet aktuell mehr als 800.000 aktive Installationen.

Funktionen

Schutz vor Brute-Force und DDoS-Angriffen

Automatische Backups und Wiederherstellung

Einfache Benutzeroberfläche und Integration

✅ Vorteile

Einfach zu bedienen und ressourcenschonend

Starker Schutz gegen Brute-Force-Angriffe

Regelmäßige Sicherheits-Updates

❌ Nachteile

Weniger Funktionen im Vergleich zu größeren Sicherheits-Plugins

Einige erweiterte Funktionen nur in der kostenpflichtigen Version

Preis: Kostenlos bei WordPress und ab 69 $ pro Jahr.

Vergleichs-Übersicht von WP Cerber, Wordfence und SolidWP

| Aspekt | WP Cerber | Wordfence | SolidWP |

|---|---|---|---|

| Schutz vor Brute-Force-Angriffen | Ja, bietet umfassenden Schutz, einschließlich IP-Blockierung | Ja, mit einer erweiterten Rate-Limiting-Funktion | Ja, blockiert IPs nach mehreren fehlgeschlagenen Versuchen |

| Malware-Schutz | Ja, blockiert und erkennt Malware, aber weniger umfassend als Wordfence | Ja, sehr gründlich, scannt in Echtzeit und bietet automatische Malware-Entfernung | Eingeschränkter Malware-Schutz, weniger umfassend |

| Firewall | Ja, schützt vor DDoS und anderen Angriffen | Ja, mit einer Web Application Firewall (WAF) | Keine umfassende Firewall-Funktion, nur begrenzter Schutz |

| Zwei-Faktor-Authentifizierung | Ja, unterstützt 2FA für zusätzlichen Schutz | Ja, 2FA ist in der Premium-Version verfügbar | Keine native Unterstützung für 2FA (erfordert zusätzliche Plugins) |

| Überwachung von Login-Versuchen | Ja, überwacht und blockiert verdächtige Anmeldungen | Ja, mit Echtzeit-Benachrichtigungen über Anmeldeversuche | Ja, jedoch weniger detailliert als WP Cerber und Wordfence |

| Sicherheitslücken-Scanning | Nein, keine umfassende Lückenanalyse | Ja, scannt regelmäßig nach bekannten Schwachstellen und Sicherheitslücken | Nein, keine spezifische Funktion zur Überprüfung von Sicherheitslücken |

| IP-Blocking und Blacklist | Ja, blockiert automatisch verdächtige IPs | Ja, blockiert IPs und Länder mit hohem Risiko | Ja, blockiert IPs bei wiederholten Angriffen |

| Regelmäßige Sicherheits-Updates | Ja, regelmäßige Updates zur Sicherstellung des Schutzes | Ja, regelmäßig mit neuen Sicherheits-Patches | Ja, bietet regelmäßige Updates, aber weniger häufig als Wordfence und WP Cerber |

4. WordPress gehackt – Was tun, wenn es ernst wird?

Wenn der Schutz der eigenen Webseite doch einmal nicht ausreicht oder einfach zu spät kam, hilft nur noch eins: Ruhe bewahren und richtig handeln:

🪜 Wartungsmodus aktivieren oder Website offline nehmen

Wenn du feststellst, dass deine Webseite gehackt wurde, solltest du sie vom Netz nehmen und in den Wartungsmodus versetzen. So kannst du in aller Ruhe im Hintergrund das Problem beheben, ohne dass es für deine Nutzer zu größeren Problemen kommt (z. B. Spam, Malware‑Verteilung, Google‑Blacklist).

👉🏻 Wie du deine Webseite in den Wartungsmodus versetzt, erklären wir dir hier.

⚙️ Updates installieren

Wenn du keine aktuellen Versionen deiner WordPress Installationen hast, solltest du jetzt Updates all deiner Plugins und Themes machen, um Sicherheitslücken direkt zu schließen. Außerdem helfen Updates, das System zu refreshen und gegebenenfalls Fehler direkt zu beheben.

🚽 Neue Benutzer entfernen

Hacker legen bei Angriffen oft eigene Benutzerkonten an, meist mit Administratorrechten, um sich dauerhaft Zugang zur Seite zu sichern.

Wenn du also einen dir unbekannten Autor im Profil entdeckst oder ein Profil mit verändertem Namen, solltest du sofort handeln.

So gehst du vor:

- Gehe im WordPress-Backend auf Benutzer

- Klicke auf Alle Benutzer und filtere ggf. nach Administrator.

- Lösche unbekannte Accounts, um den Zugriff des Angreifers zu unterbinden.

Alles rund um das Thema Benutzerrollen und Benutzerrechte bei WordPress kannst du hier nachlesen:

🗑️ Hacker Dateien entfernen

Bei einem Hack werden oft zusätzliche Dateien ins System eingeschleust, die erneuten Zugriff ermöglichen oder Schaden anrichten.

Das manuelle Prüfen über das Erstellungsdatum ist als unerfahrener Nutzer eher unsicher – denn dabei könntest du wichtige Dateien löschen.

Wir empfehlen daher die Verwendung eines Sicherheits-Plugin, wie Wordfence, die dein System automatisch nach falscher oder schädlicher Software oder Code-Strukturen scannen und verdächtige Dateien sicher entfernen.

🧽 Datenbank bereinigen

Auch die Datenbank kann bei einem Hack betroffen sein und sollte daher überprüft und bereinigt werden.

Da das manuell sehr aufwendig ist, empfiehlt sich auch hier der zeitweise Einsatz eines Plugins wie NinjaScanner , das schädliche Einträge und Datenmüll automatisch erkennt und entfernt.

Bei einem Datenbank-Angriff wirst du in der Regel vom Plugin oder deinem Hosting-Anbieter benachrichtigt.

Gezielte Informationen zum Umgang mit der WordPress Datenbank findest du hier:

💾 Die WordPress Datenbank erstellen und richtig verwalten.

📀 Die WordPress Datenbank optimieren – mehr Performance für dein WordPress.

⏱️ Eigenen Rechner auf Malware prüfen

Stelle sicher, dass du nicht über einen infizierten PC gehackt wurdest – mit Antivirenprogrammen wie AVG oder Avast.

🔐 Ändere ALLE Passwörter

Ändere zur Sicherheit alle wichtigen Passwörter – WP‑Admin‑, FTP/SFTP‑, MySQL‑ und Hoster‑Zugangspasswörter. So verhinderst du das erneute Zugreifen von Unbefugten.

🔋 WordPress Core, Plugins & Themes neu hochladen und installieren

Überschreibe kompromittierte Dateien oder spiele ein sauberes Backup ein. Entferne fremde Dateien, die nicht zur Standardinstallation gehören.

5. WordPress Sicherheitslücken kennen und davor schützen

Das Kennen der Existenz von Sicherheitslücken bei WordPress ist das Eine – sich proaktiv davor zu schützen besonders wichtig. Denn oft ist es auch von dir als Nutzer abhängig, Sicherheitslücken ordentlich vorzubeugen, indem du regelmäßig Updates deiner Webseite durchführst.

Natürlich ist das nicht alles, deswegen empfehlen wir ein gutes Sicherheitsplugin, dass deine Webseite regelmäßig scannt. Wenn du die Sicherheit deiner Webseite gerne in professionelle Hände abgeben möchtest, kannst du auch eine Agentur und einen Wartungs-Service damit beauftragen.

Sicherheitslücken auf deiner Seite zu erkennen, zu verstehen und direkt schließen zu können ist demnach ein wichtiger Sicherheitsaspekt für deine gesamte WordPress Webseite.